Is je computer, telefoon, Facebook of LinkedIN account gehackt? Gluren anderen met je mee? Hoe kom je daar achter? Wat moet je doen als je Facebook account is gehackt?

Is je computer, telefoon, Facebook of LinkedIN account gehackt? Gluren anderen met je mee? Hoe kom je daar achter? Wat moet je doen als je Facebook account is gehackt?

Regelmatig zie je het gebeuren: mensen hun Facebook of LinkedIN ‘doet gekke dingen’. Opeens krijg je bijvoorbeeld, met name via Facebook, allerlei rare chatberichten van een bekende of, erger nog: je eigen account stuurt via Messenger gekke dingen rond.

Facebook account is gehackt

Er verschijnen posts op je pagina waarvan je zeker weet dat jij dat niet gedaan hebt. Het is een overduidelijk signaal dat iemand anders de controle over je Facebook of LinkedIN heeft overgenomen. Grote paniek is vaak het gevolg.

Dit kan ook een indicatie zijn dat de controle over je computer of telefoon (gedeeltelijk) is overgenomen; mogelijk dat je browser bijvoorbeeld gekaapt is. Reden hiervoor is vaak dat men probeert gevoelige gegevens te achterhalen. Inloggegevens van websites bijvoorbeeld.

Niet alleen heel vervelend allemaal, het kan ook grote commerciële schade hebben. Recent was er nog een ‘hack’ met als gevolg dat een wereldberoemde fotograaf met honderdduizenden volgers op Facebook en Instagram niet meer bij zijn accounts kon omdat iemand zijn wachtwoord had achterhaald. Op zijn pagina verschenen opeens allemaal filmpjes en reclames voor een product uit Korea.. Het heeft enkele weken(!) geduurd voordat hij weer toegang had tot zijn accounts – mede doordat veel van zijn vaste volgers Facebook (ook eigenaar Instagram immers) onder druk gezet hebben de toegang te herstellen voor hem.

Voorkomen is dus uiteraard beter dan genezen. En gelukkig kan je zien, als dat zo is, of en wie er ‘rommelt’ met je Facebook of LinkedIN pagina’s. Misschien niet eens een hacker, maar nieuwsgierige collega’s en huisgenoten? Want ook dat kan… Zeker als je op de computer of tablet thuis aanmeldt, op je werkplek inlogt op de sociale media, een “leen-laptop” gebruikt, of een publieke computer gebruikt en vergeet af te melden.

Dit kan verstrekkende gevolgen hebben. Immers, iemand kan op dat moment onder jouw ‘digitale identiteit’ dingen gaan uitvoeren: je berichten aanpassen of verwijderen, je privé chats op messenger lezen of onder jouw identiteit met anderen chats voeren, je gegevens gebruiken om elders in te loggen (Facebook login!) en ga zo maar door. Het is niet denkbeeldig; ik heb het de laatste jaren meedere malen zien gebeuren bij mensen, met soms zelfs grote gevolgen voor vriendschappen en zelfs relaties.

Controleren inlog gegevens

Zowel Facebook als LinkedIN, en heel veel andere online services, bieden een mogelijkheid te controleren waar- en wanneer er op je account is ingelogd. Daarmee kun je zien of er ‘iets aan de hand’ is. En mocht dat zo zijn dan is er een oplossing geboden om hier meteen aktie op te ondernemen. Zowel Facebook als LinkedIN bieden een optie om alle aanmeldingen direct uit te loggen. Daarna je wachtwoord aanpassen uiteraard.

Gebeuren er daarna weer ‘rare dingen’ dan is er duidelijk iets aan de hand op je telefoon of computer. Gebruik een goede malware of anti-virus scanner om je apparaat te scannen/controleren. Gebruik geen obscure onbekende sotware, kies voor de bekende namen met een goede reputatie: Kaspersky, Symantec, of (bij Windows) de standaard Windows Defender. Kijk hier voor een overzicht. Kom je er niet uit? Ga naar een expert.

Een eenvoudige controle is vaak voldoende om te zorgen dat je meer weet.

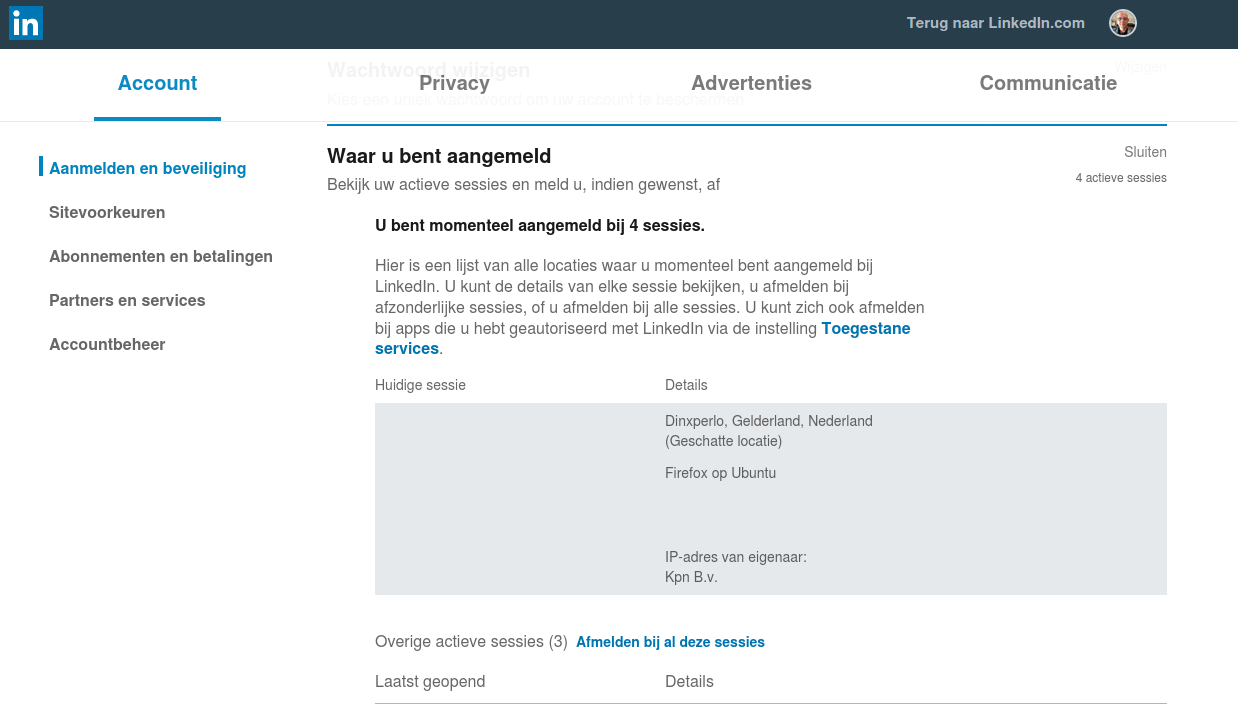

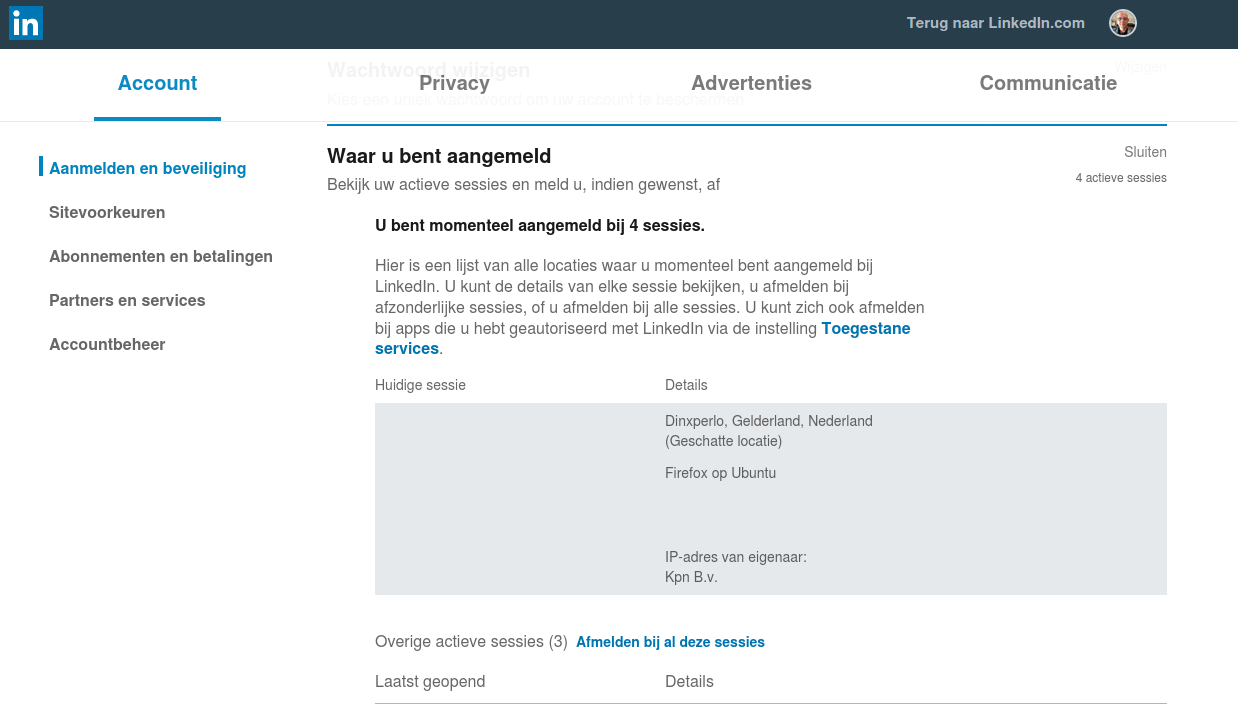

LinkedIN

– klik op je profielfoto rechtsboven (“Ik” staat er bij);

– klik “Instellingen en Privacy”

– klik op het tabblad [ACCOUNT]

– scroll naar “Waar U bent aangemeld” en klik daar op.

U ziet vervolgens een scherm als onderstaand (link: https://www.linkedin.com/psettings/sessions):

U kunt hier alle aangemelde en actieve sessies zien. Vertrouwt u een aanmelding niet dan kunt u de IP-adressen controleren met bijvoorbeeld IP-Lookup (https://ip-lookup.net/) om te bekijken om wat voor inlog het gaat en uiteraard kunt u ook gewoon kiezen voor “Afmelden bij al deze sessies”.

Zijn er activiteiten die u niet vertrouwt? Verander uw wachtwoord en hou deze bovenstaande gegevens wat vaker in de gaten.

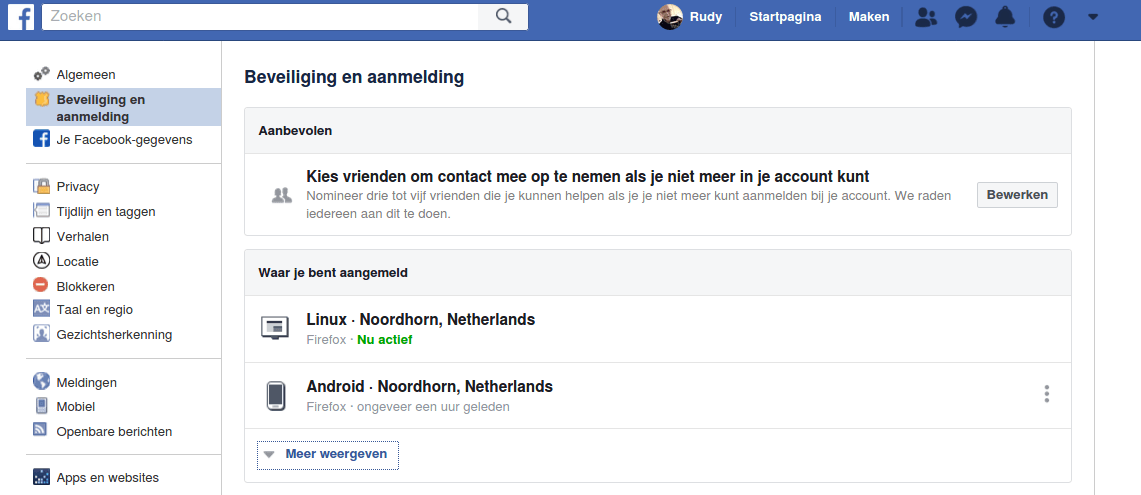

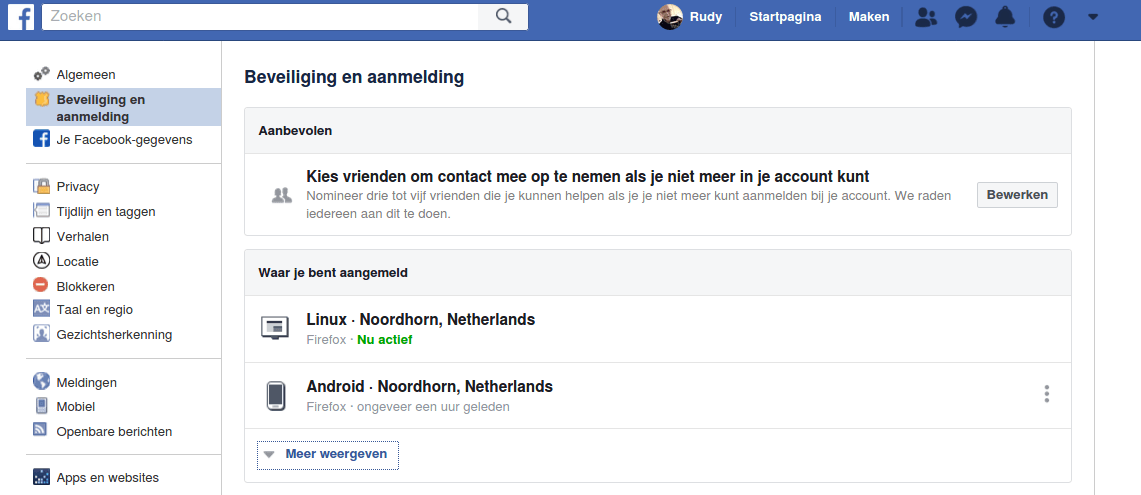

Facebook

– Klik op het driehoekje helemaal rechtsboven in de blauwe balk;

– klik op “Instellingen”

– klik op “Beveiliging en aanmelding”

– onder “Waar je bent aangemeld” kun je de aanmeldingen zien.

Afmelden voor alle sessies? Klik op “Meer weergeven” en “afmelden voor alle sessies”. Facebook biedt daarnaast nog diverse extra beveiligingsopties zoals tweestapsverificatie en meldingen ontvangen bij aanmeldingen vanaf een onbekend apparaat (mijn persoonlijke favoriet want je bent direct gealarmeerd als er verdachte aanmeldingen zijn).

WACHTWOORD OP JE APPARAAT

Tot slot nog een een voor de hand liggende, maar helaas toch vaak verzuimde, tip: stel een wachtwoord in op je telefoon, laptop of computer. Dat kan al veel problemen voorkomen!

2FA beveiliging instellen

Het allerbeste en énige probate middel tegen hacks van je accounts is het gebruik van 2FA autorisatie. Oftewel tweestapsverificatie. Lees daar hier meer over.

De plugin “contact-form-7-datepicker”, een toevoeging voor de populaire plugin ContactForm7, bevat een ernstig beveiliginslek. Met contact-form-7-datepicker is het mogelijk een datumveld-kiezer toe te voegen aan ContactForm7 formulieren.

De plugin “contact-form-7-datepicker”, een toevoeging voor de populaire plugin ContactForm7, bevat een ernstig beveiliginslek. Met contact-form-7-datepicker is het mogelijk een datumveld-kiezer toe te voegen aan ContactForm7 formulieren.

Is je computer, telefoon, Facebook of LinkedIN account gehackt? Gluren anderen met je mee? Hoe kom je daar achter? Wat moet je doen als je Facebook account is gehackt?

Is je computer, telefoon, Facebook of LinkedIN account gehackt? Gluren anderen met je mee? Hoe kom je daar achter? Wat moet je doen als je Facebook account is gehackt?

Naar ons vandaag bekend werd is er een ernstige kwetsbaarheid in de oudere versies van EXIM die inmiddels verholpen is. Het mailprogramma EXIM wordt op al onze servers gebruikt.

Naar ons vandaag bekend werd is er een ernstige kwetsbaarheid in de oudere versies van EXIM die inmiddels verholpen is. Het mailprogramma EXIM wordt op al onze servers gebruikt.